Amazon S3

Amazon S3は、Amazon Web Servicesが提供する高度にスケーラブルなストレージシステムです。

Braze と Amazon S3 の統合では、Currents を使用して S3 インスタンスにBrazeデータを送信し、他のプラットフォームs、ツール、および場所に接続するまでデータを保存できます。ダッシュボードデータエクスポートを使用して統合することもできます。このページの手順に従って AWS S3統合を開始します。

前提条件

| 必要条件 | 説明 |

|---|---|

| Amazon S3 アカウント | このパートナーシップを活用するには、Amazon S3アカウントが必要です。 |

| 専用 S3 バケット | Amazon S3 と統合するには、アプリ用の S3 バケットを作成する必要があります。 すでに S3バケットがある場合は、Braze 専用の新しいバケットを作成することをお勧めします。これにより、権限を制限できるようになります。新しいバケットを作成する方法については、次の手順を参照してください。 |

| Currents | データを Amazon S3 にエクスポートするには、アカウントに Braze Currents を設定する必要があります。 |

新しい S3 バケットを作成する

アプリのバケットを作成するには、Amazon S3コンソールを開封し、Sign inまたはAWSでアカウントを作成する手順に従います。サインイン後、Storage & Content DeliveryカテゴリからS3を選択します。次の画面でCreate Bucketを選択します。バケットを作成してリージョンを選択するように求められます。

統合

Braze には、Braze Currents と、すべてのダッシュボードデータエクスポート(CSV エクスポート、エンゲージメント レポートなど) に対して、Amazon S3-one で2 つの異なるインテグレーションストラテジがあります。どちらの統合も、2つの認証/許可方法をサポートしています。

AWSシークレットキー認証方式

この認証メソッドは、シークレットキーとアクセスキー ID を生成し、Brazeがバケットにデータを書き込むためにAWSアカウントのユーザーとして認証できるようにします。

ステップ1:ユーザーを作成する

アクセスキー ID とシークレットアクセスキーを取得するには、AWS で IAM ユーザーと管理者グループを作成する必要があります。

ステップ2:認証情報を取得する

新しいユーザーを作成した後、ユーザーセキュリティクレデンシャルを表示をクリックして、アクセスキーIDとシークレットアクセスキーを表示します。これらの認証情報は後で Braze ダッシュボードに入力する必要があるため、どこかにメモしておくか、[Download Credentials] ボタンをクリックします。

ステップ3:ポリシーを作成する

Policies > Get Started > Create Policy に移動して、ユーザーの権限を追加します。次に、Create Your Own Policyを選択します。これにより、制限された権限が付与されるため、Brazeは指定されたバケットにのみアクセスできます。

「Currents」と「ダッシュボードデータのエクスポート」では必要なポリシーが異なります。

任意のポリシー名を指定し、Policy Documentに以下のコードスニペットを入力します。INSERTBUCKETNAME は必ずバケット名に置き換えてください。これらの権限がないと、インテグレーションは認証情報チェックに失敗し、作成されません。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": ["s3:ListBucket", "s3:GetBucketLocation"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME"]

},

{

"Effect": "Allow",

"Action": ["s3:PutObject", "s3:GetObject"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME/*"]

}

]

}

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": ["s3:ListBucket", "s3:GetBucketLocation"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME"]

},

{

"Effect": "Allow",

"Action": ["s3:GetObject", "s3:PutObject", "s3:DeleteObject"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME*", "arn:aws:s3:::INSERTBUCKETNAME/", "arn:aws:s3:::INSERTBUCKETNAME"]

}

]

}

ステップ4:ポリシーをアタッチする

新しいポリシーを作成したら、ユーザー s に移動し、指定したユーザーを選択します。Permissionsタブで、Attach Policyをクリックし、作成した新しいポリシーを選択します。これで、AWS 認証情報を Braze アカウントにリンクする準備が整いました。

ステップ 5: Brazeを AWS にリンクする

Braze で、Partner Integrations > データエクスポート に移動します。

古いナビゲーションを使用している場合、[Currents] は [統合] にあります。

次に、Create Currentをクリックし、Amazon S3 Data Exportを選択します。

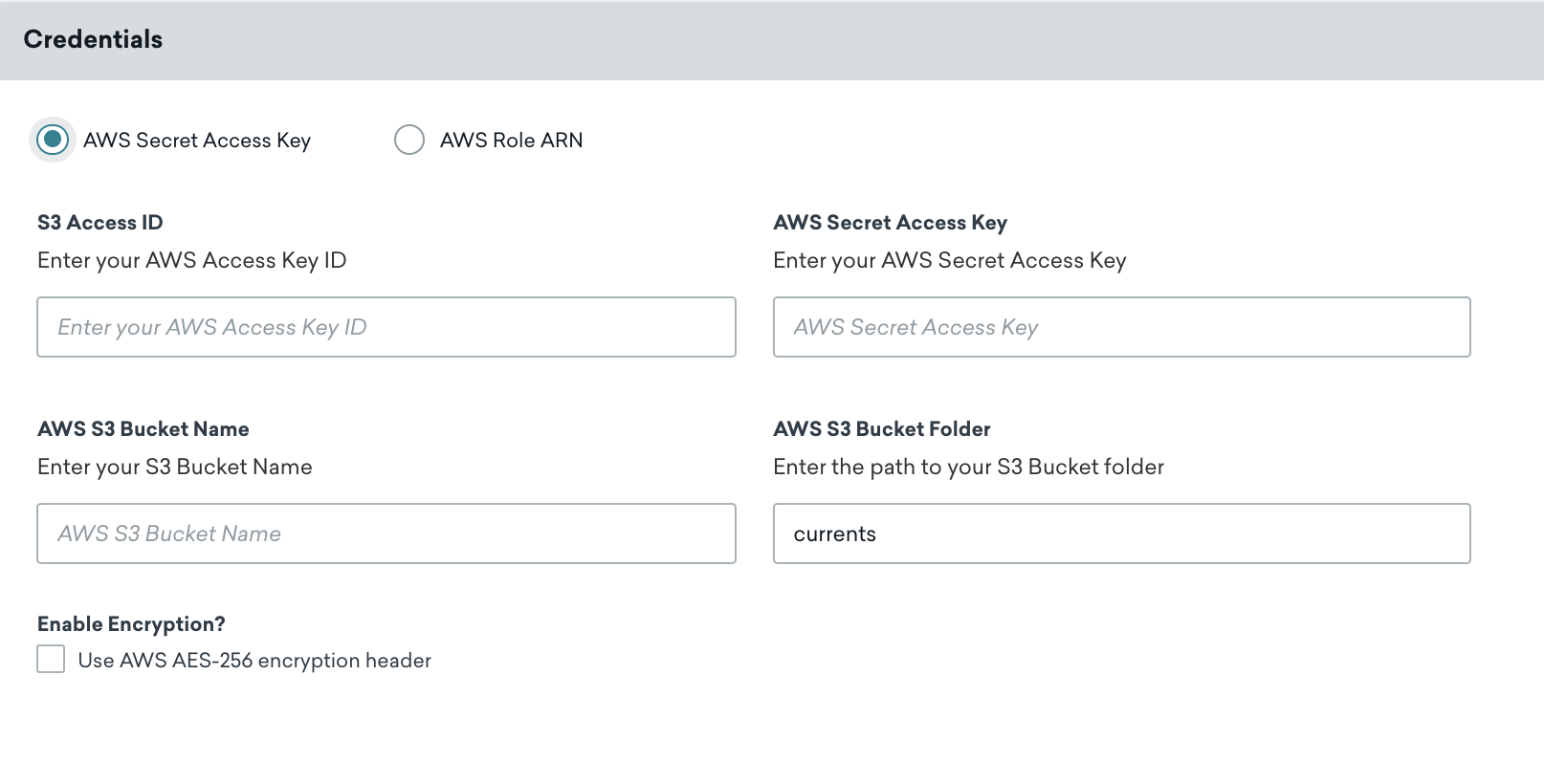

現在の名前を指定し、次にCredentialsセクションで、AWSシークレットアクセスキーラジオボタンが選択されていることを確認し、S3アクセスID、AWSシークレットアクセスキー、およびAWS S3バケット名を指定されたフィールドsに入力します。

AWSのアクセスキーID とシークレットアクセスキーを最新の状態に保ちます。コネクターの認証情報が期限切れになると、コネクターはイベントの送信を中止します。この状態が48時間以上続くと、コネクタのイベントは削除され、データは永久に失われる。

必要に応じて、次のカスタマイズを追加することもできます。

- フォルダーのパス:デフォルトは

currentsです。このフォルダーが存在しない場合、Braze によって自動的に作成されます。 - サーバ側の保管時のAES-256 暗号化:デフォルトはオフで、

x-amz-server-side-encryptionヘッダーが含まれます。

Launch Currentをクリックして続行します。

認証情報が正常に検証されたかどうかを示す通知が表示されます。これで、AWS S3が Braze Currents 用に設定されているはずです。

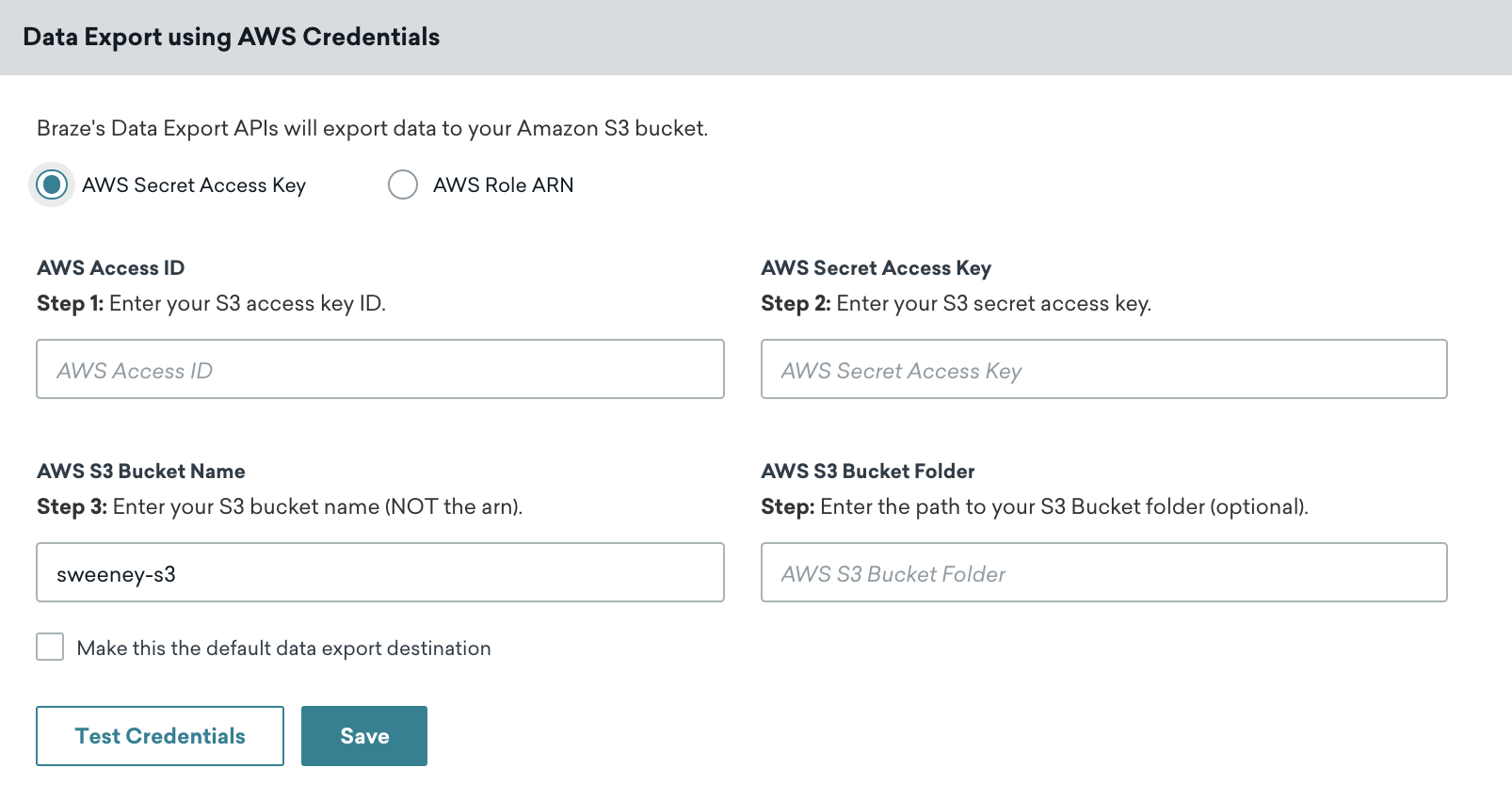

Brazeで、Partner Integrations > Technology Partners に移動し、Amazon S3 をクリックします。

古いナビゲーションを使用している場合、[テクノロジーパートナー] は [統合] にあります。

AWS 認証情報ページで [AWS シークレットアクセスキー] ラジオボタンが選択されていることを確認してから、AWS アクセス ID、AWS シークレットアクセスキー、AWS S3 バケット名をそれぞれ所定のフィールドに入力します。シークレットキーを入力するときは、まずテスト認証情報sをクリックして認証情報が機能することを確認し、成功したら保存をクリックします。

新しい認証情報はいつでも取得できます。取得するには、ユーザーに移動して、AWS Console 内の [Security Credentials] タブの [Create Access Key] をクリックします。

認証情報が正常に検証されたかどうかを示す通知が表示されます。これで、AWS S3が Braze アカウントに統合されているはずです。

AWS ロールARN 認証メソッド

この認証メソッドは、BrazeのAmazonアカウントがバケットにデータを書き込むために作成したロールのメンバーとして認証できるようにするロールAmazonリソースネーム(ARN)を生成します。

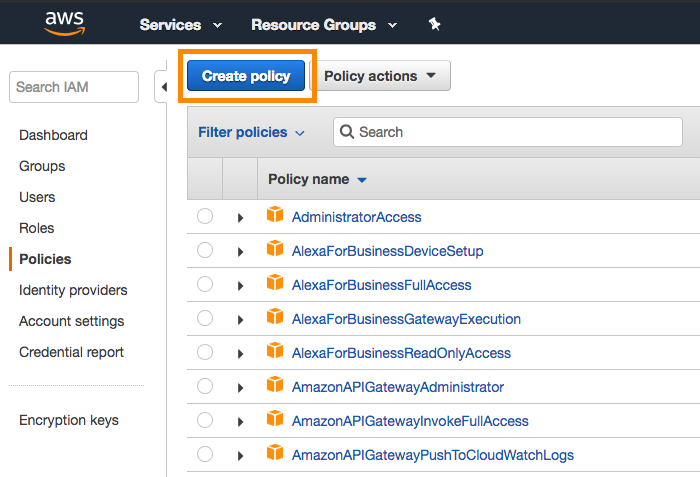

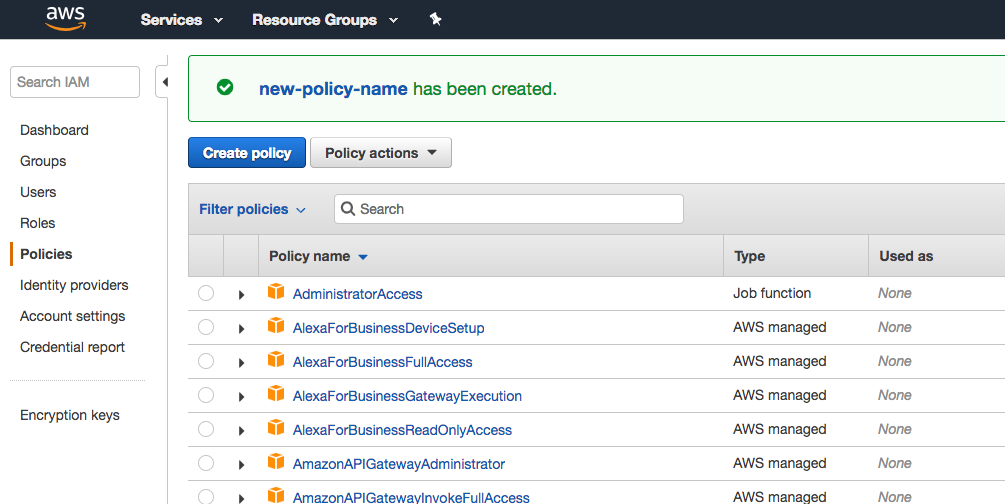

ステップ1:ポリシーを作成する

まず、アカウント管理者として AWS 管理コンソールにサインインします。AWS コンソールの IAM セクションに移動し、ナビゲーションバーで Policies をクリックし、ポリシーの作成 をクリックします。

「Currents」と「ダッシュボードデータのエクスポート」では必要なポリシーが異なります。

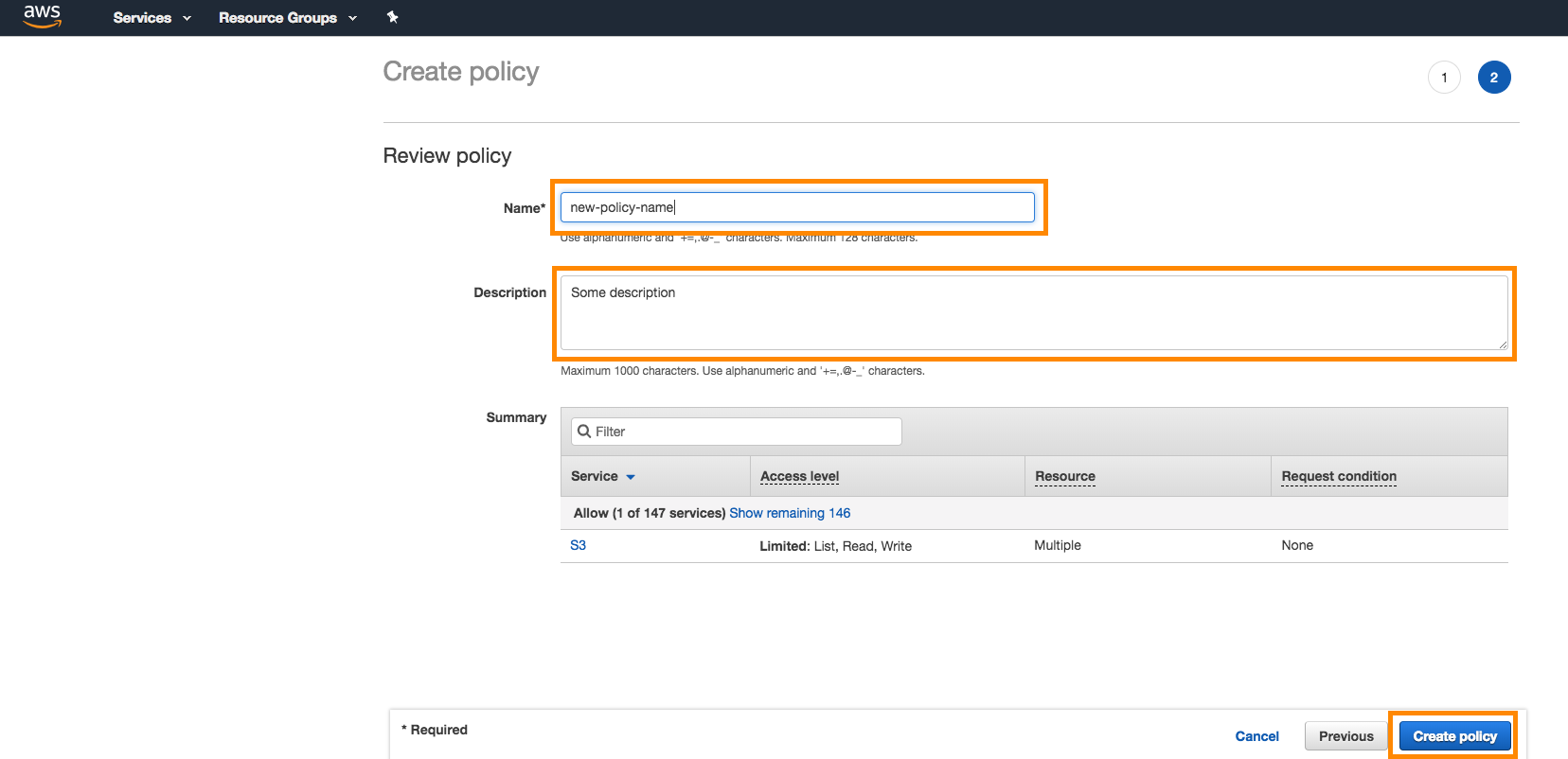

[JSON] タブを開き、[ポリシードキュメント] セクションに以下のコードスニペットを入力します。INSERTBUCKETNAME は必ずバケット名に置き換えてください。終了したら、Review Policyをクリックします。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": ["s3:ListBucket", "s3:GetBucketLocation"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME"]

},

{

"Effect": "Allow",

"Action": ["s3:PutObject", "s3:GetObject"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME/*"]

}

]

}

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": ["s3:ListBucket", "s3:GetBucketLocation"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME"]

},

{

"Effect": "Allow",

"Action": ["s3:PutObject", "s3:GetObject","s3:DeleteObject"],

"Resource": ["arn:aws:s3:::INSERTBUCKETNAME/*"]

}

]

}

次に、ポリシーに名前と説明を指定し、ポリシーの作成をクリックします。

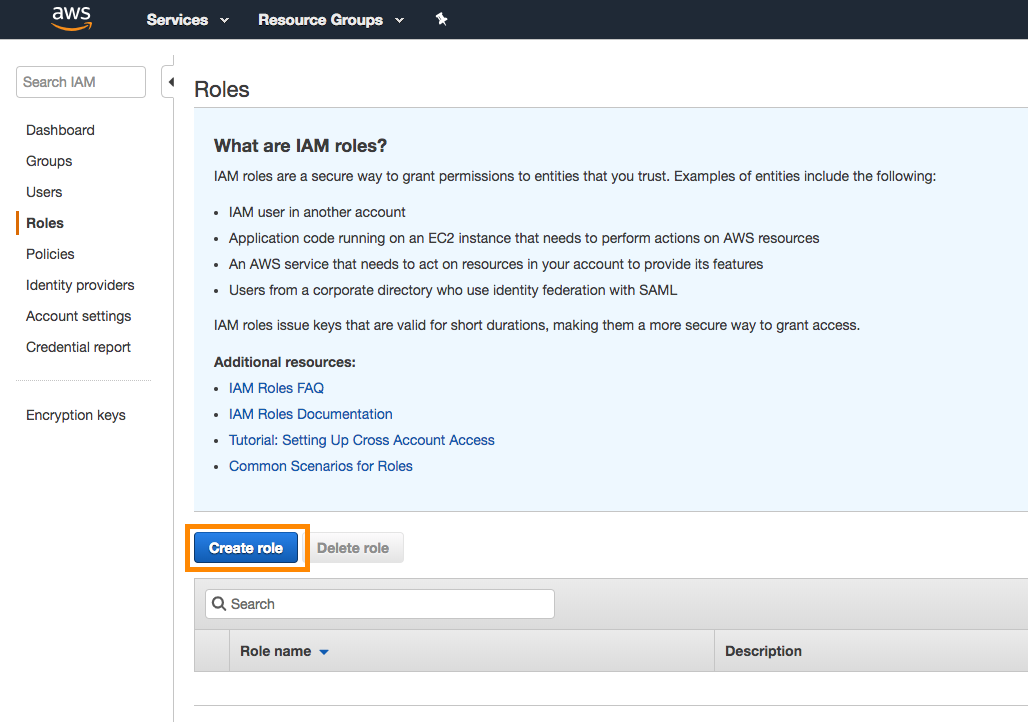

ステップ2:ロールを作成する

コンソールの同じIAM セクションで、Roles > Create Role をクリックします。

Braze アカウントから Braze アカウント ID と external ID を取得します。

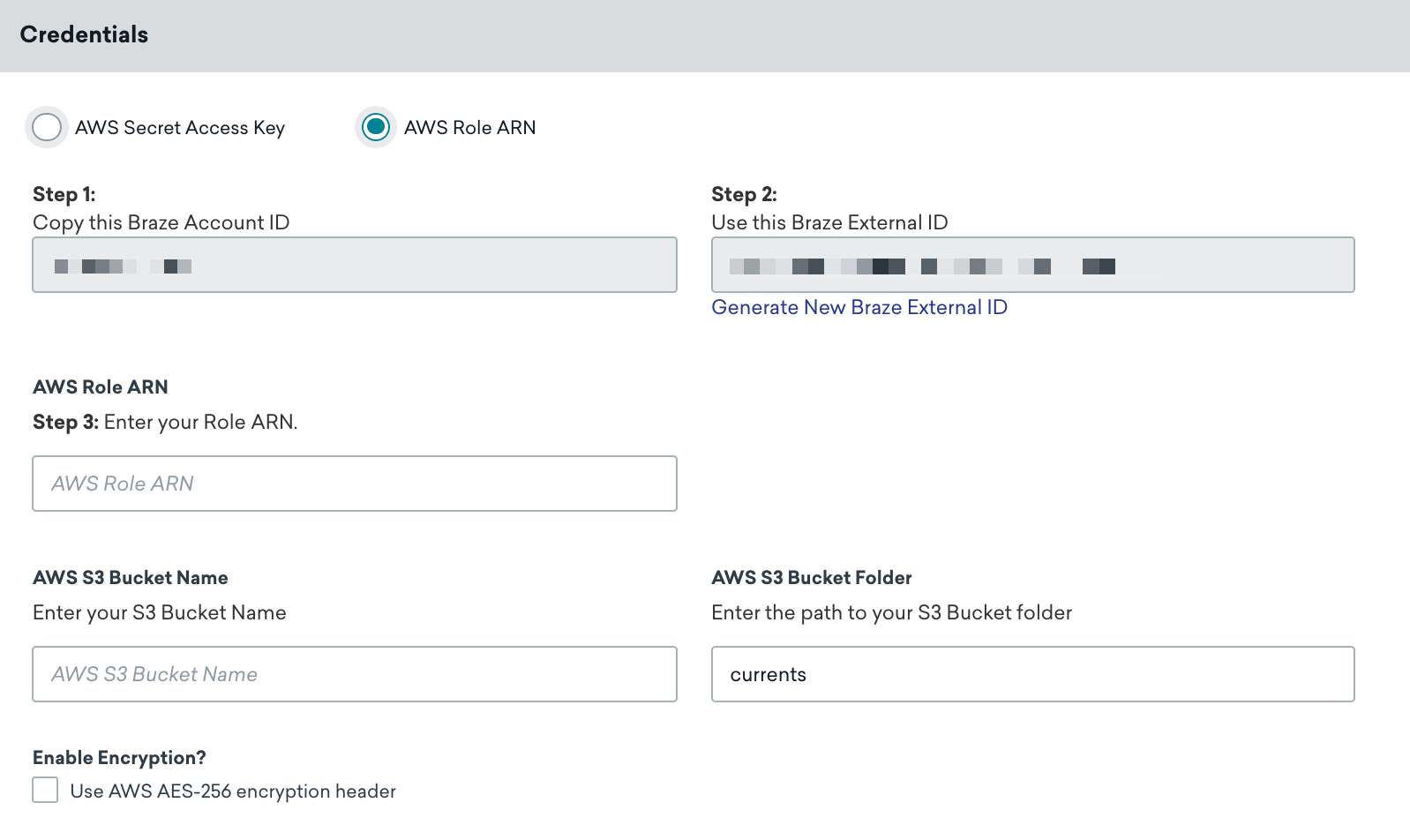

- Currents:Braze で、Partner Integrations > データエクスポート に移動します。次に、Create Currentをクリックし、Amazon S3 Data Exportを選択します。ここには、ロールの作成に必要な識別子s があります。

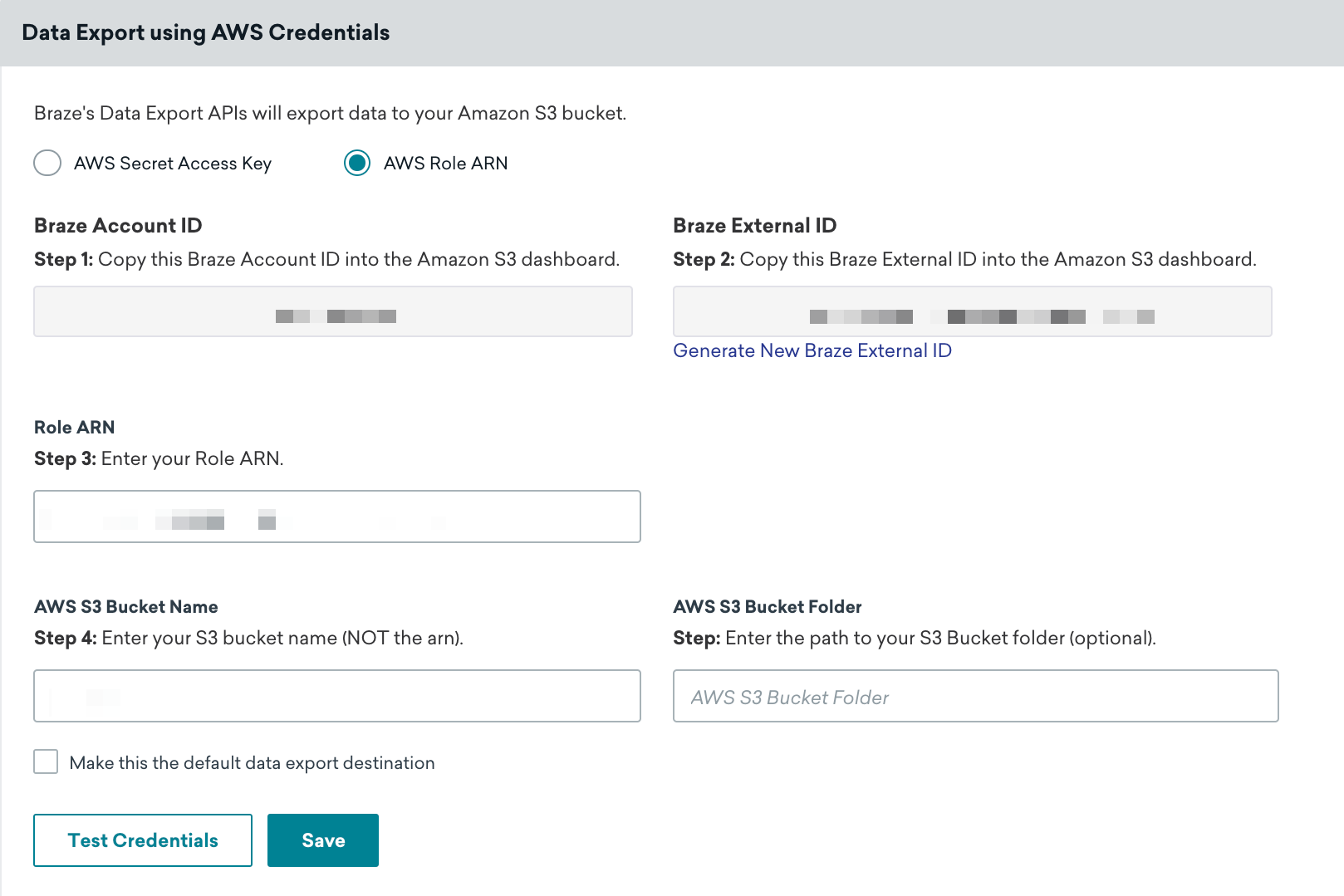

- ダッシュボードデータエクスポート:Brazeで、Partner Integrations > Technology Partners に移動し、Amazon S3 をクリックします。ここには、ロールの作成に必要な識別子s があります。

古いナビゲーションを使用している場合、これらのページは別の場所にあります。

- Currents は積分> Currents にあります。

- [テクノロジーパートナー] は [統合] の下にあります。

AWS Console に戻り、信頼できるエンティティセレクターのタイプとして [Another AWS Account] を選択します。BrazeのアカウントID を入力し、外部ID を要求 をオンにして、Brazeの外部ID を入力します。完了したら、Nextをクリックします。

![S3 の [ロールの作成] ページ。このページには、ロール名、ロールの説明、信頼できるエンティティ、ポリシー、および権限境界のフィールドがあります。](/docs/ja/assets/img/create_role_2_another.png)

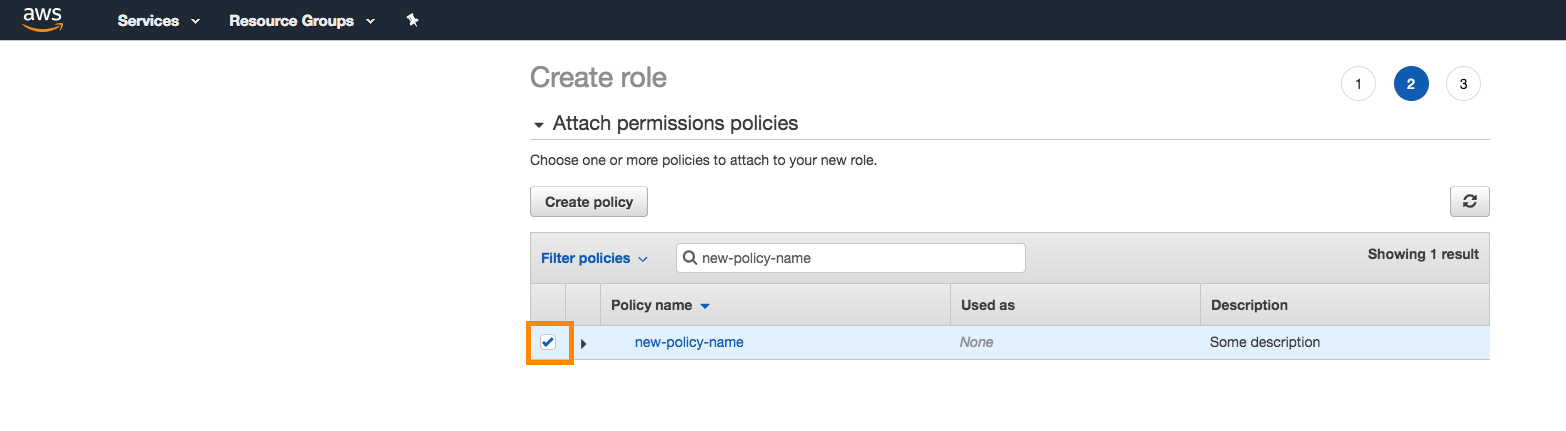

ステップ3:ポリシーをアタッチする

次に、以前に作成したポリシーをロールにアタッチします。検索バーでポリシーを検索し、ポリシーの横にチェックマークを付けて添付します。完了したら、Nextをクリックします。

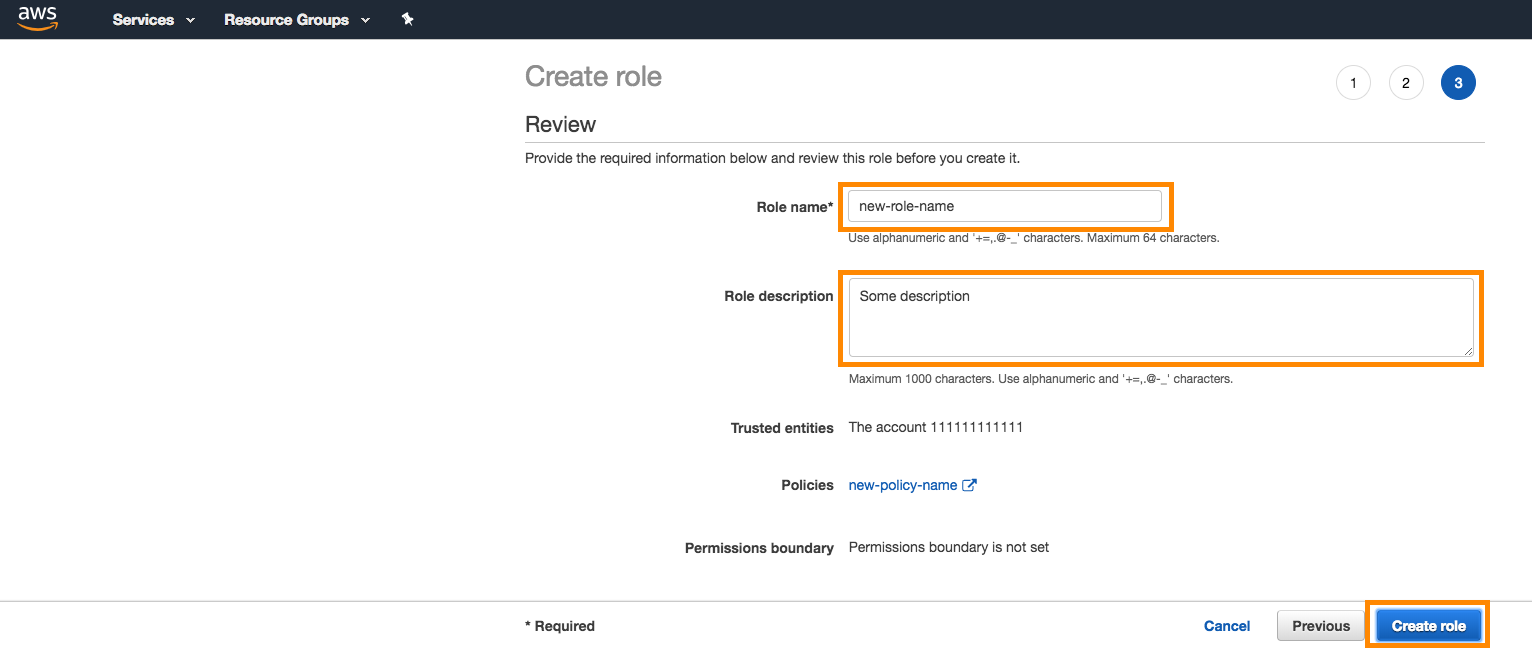

ロールに名前と説明を付け、[ロールの作成] をクリックします。

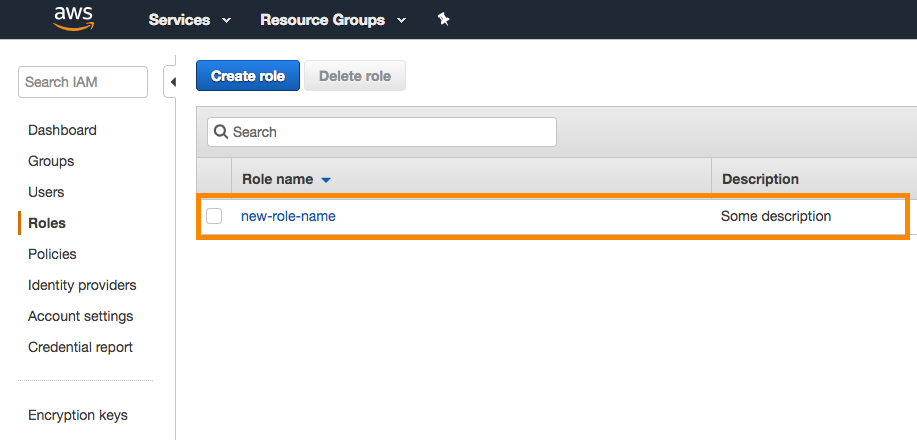

これで、新しく作成したロールがリストに表示されます。

ステップ4:Braze AWS にリンクする

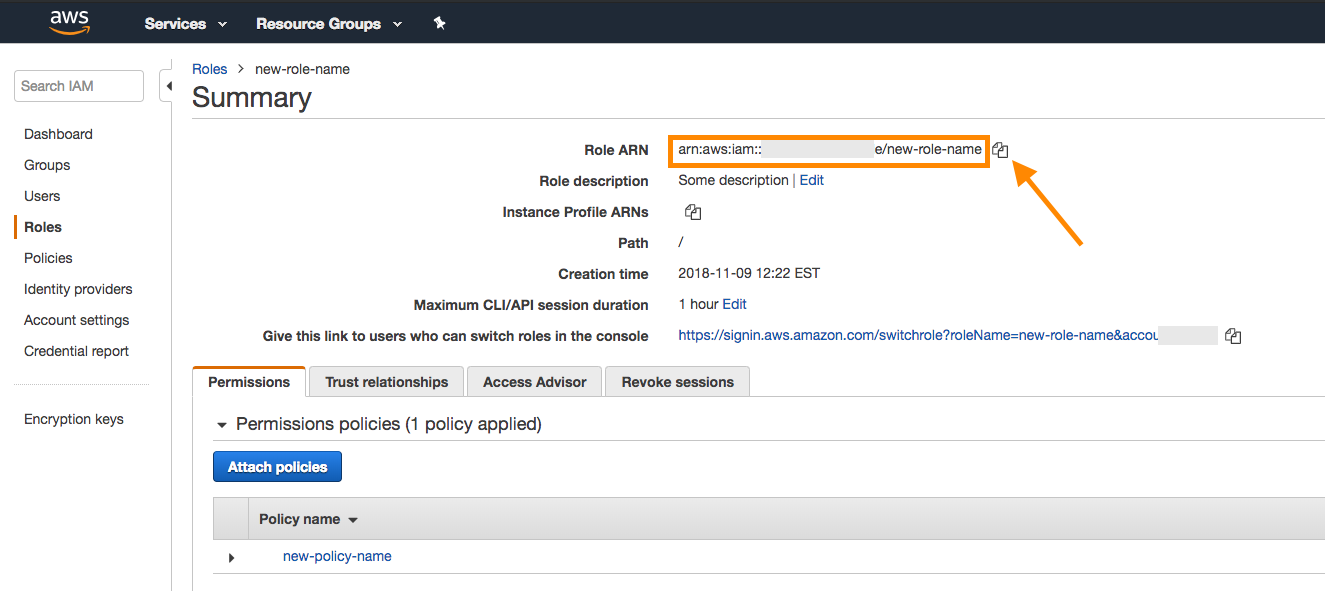

AWS コンソールで、新しく作成したロールを一覧で見つけます。名前を選択すると、そのロールの詳細が開封されます。

ロール概要ページの上部にあるRole ARNをメモします。

Braze アカウントに戻り、提供されたフィールドにロールARN をコピーします。

Braze で、[統合] の [Currents] ページに移動します。次に、Create Currentをクリックし、Amazon S3 Data Exportを選択します。

Current の名前を指定します。次に、[認証情報] セクションで [AWS ロール ARN] ラジオボタンが選択されていることを確認し、ロール ARN と AWS S3バケット名を所定のフィールドに入力します。

必要に応じて、次のカスタマイズを追加することもできます。

- フォルダーのパス (デフォルトは

currents) - サーバーサイド、保管時 AES-256 暗号化 (デフォルトはオフ) -

x-amz-server-side-encryptionヘッダーを組み込みます。

Launch Currentをクリックして続行します。

認証情報が正常に検証されたかどうかを示す通知が表示されます。これで、AWS S3が Braze Currents 用に設定されているはずです。

「S3の認証情報が無効です」というエラーが発生した場合、これは AWS でロールを作成した後に行われた統合が早すぎたことが原因である可能性があります。しばらくしてからもう一度やり直してください。

Braze で、Technology Partners ページのIntegrations に移動し、Amazon S3 をクリックします。

[認証情報] ページで [AWS ロール ARN] ラジオボタンが選択されていることを確認し、ロール ARN と AWS S3バケット名を所定のフィールドに入力します。最初にテスト認証情報sをクリックして、認証情報が正しく動作することを確認し、成功したら保存をクリックします。

新しい認証情報はいつでも取得できます。取得するには、ユーザーに移動して、AWS Console内の [Security Credentials] タブの [Create Access Key] をクリックします。

認証情報が正常に検証されたかどうかを示す通知が表示されます。これで、AWS S3が Braze アカウントに統合されているはずです。

エクスポートの動作

クラウドデータストレージソリューションを統合しており、API、ダッシュボードレポート、または CSV レポートをエクスポートする場合、次のような状況が発生します。

- すべての API エクスポートでは、応答本文でダウンロード URL が返されないため、データストレージから取得する必要があります。

- すべてのダッシュボードレポートと CSV レポートは、ダウンロード用のメールでユーザーに送信され (保存権限は不要です)、Data Storage にバックアップされます。

複数のコネクター

S3 バケットに送信する Currents コネクターを複数作成する場合は、同じ認証情報を使用できますが、それぞれに異なるパスを指定する必要があります。これらは、同じワークスペース内で作成することも、複数のワークスペース内で分割して作成することもできます。また、統合ごとに1つのポリシーを作成するか、両方の統合に対応する1つのポリシーを作成することもできます。

Currentsとデータエクスポートの両方に同じ S3 バケットを使用する場合は、統合ごとに異なる権限が必要なため、2 つの個別のポリシーを作成する必要があります。

GitHub でこのページを編集

GitHub でこのページを編集